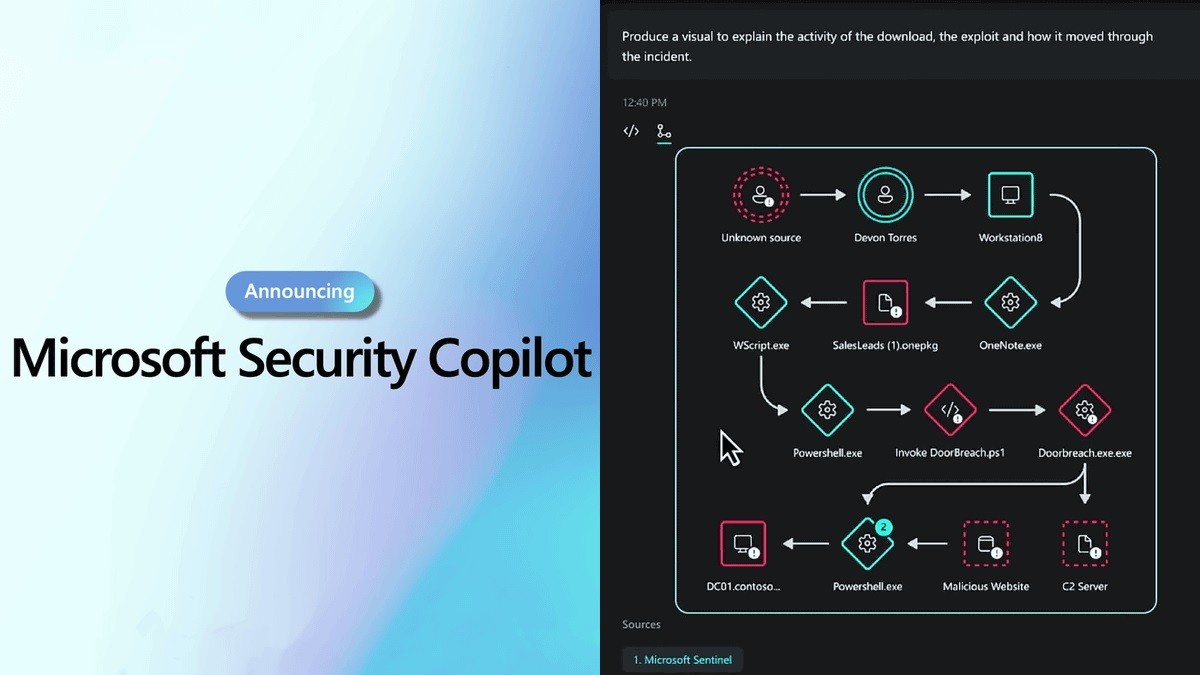

Microsoft Security Copilot: Revolutionizing Cyberdefense with AI-Powered Solutions

This week, I had the opportunity to participate in the Microsoft Security Event via a virtual platform, where the highly anticipated announcement of Microsoft Security Copilot took place. Just as GPT-4 has revolutionized various industries, its impact on cybersecurity is equally groundbreaking. During the event, I was thoroughly impressed by the...